Czego dowiesz się z tej strony?

Dlaczego stos technologiczny ma znaczenie dla bezpieczeństwa i rozwoju systemu?

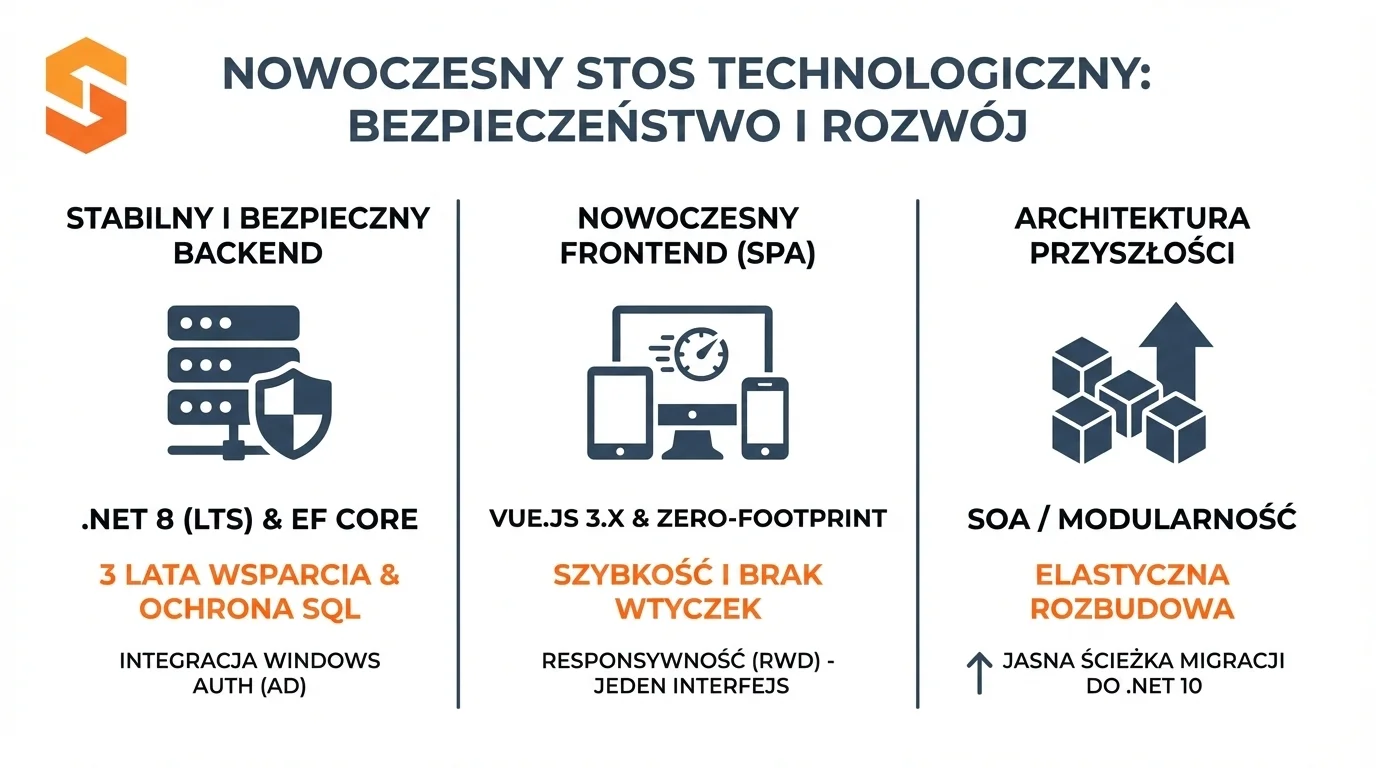

Wybór odpowiednich technologii backendowych i frontendowych to fundament długoterminowej stabilności aplikacji biznesowych. W przypadku systemów obsługujących krytyczne procesy – takich jak zarządzanie produkcją czy monitorowanie – kluczowe jest oparcie się na rozwiązaniach z gwarantowanym wsparciem producenta oraz elastycznością w zakresie rozbudowy funkcjonalności.

- Backend w .NET 8 (LTS) – wersja Long-Term Support zapewnia minimum 3 lata wsparcia bezpieczeństwa i poprawek, co eliminuje ryzyko związane z używaniem przestarzałych frameworków (np. .NET 6 po EOL)

- Entity Framework Core – warstwa ORM minimalizuje podatności typu SQL Injection poprzez parametryzację zapytań, a jednocześnie ułatwia migracje między bazami danych

- Vue.js 3.x w architekturze SPA – Single Page Application redukuje obciążenie serwera i przyspiesza reakcję interfejsu, co jest kluczowe w aplikacjach przemysłowych wymagających szybkiego podglądu danych

- Zero-Footprint (brak wtyczek) – eliminacja zależności od Javy, Silverlighta czy Flash zwiększa bezpieczeństwo (mniej wektorów ataku) i kompatybilność z nowoczesnymi przeglądarkami

- Responsywność (RWD) – jeden interfejs działa na monitorach przemysłowych, tabletach i kioskach dotykowych, co obniża koszty szkoleń i utrzymania wielu wersji aplikacji

- Architektura SOA/modularna – możliwość wymiany lub rozbudowy poszczególnych modułów (np. dodanie integracji z ERP) bez konieczności przebudowy całego systemu

- Windows Authentication (IIS) – natywna integracja z Active Directory eliminuje potrzebę zarządzania osobnymi bazami użytkowników i upraszcza audyt dostępu

- Plan migracji do .NET 10 – jasna ścieżka rozwoju technologicznego zgodna z harmonogramem Microsoft gwarantuje, że system nie stanie się „legacy software” w ciągu kilku lat

Wsparcie długoterminowe (LTS) – inwestycja w stabilność, nie w łatanie dziur

Wybór nowoczesnej architektury oprogramowania opartej na standardzie .NET 8 LTS gwarantuje przedsiębiorstwom bezpieczeństwo oraz ciągłość operacyjną przez okres trzech lat, aż do listopada 2026 roku.

Inwestycja w platformę Microsoft .NET zapewnia solidne fundamenty do efektywnego zarządzania i rozwijania aplikacji, co pozwala uniknąć ryzyka związanego z nagłymi migracjami po zakończeniu cyklu życia starszych wersji. W przeciwieństwie do wydań krótkoterminowych, wersja technologii .NET oferuje przewidywalny harmonogram wsparcia, co w praktyce oznacza brak konieczności przebudowy systemu co kilkanaście miesięcy. Nasze doświadczenie pokazuje, że ignorowanie terminów End of Life (EOL) dla wersji .NET 6 czy 7 prowadzi do realnych incydentów bezpieczeństwa, gdyż systemy te przestają otrzymywać krytyczne poprawki chroniące dane korporacyjne.

Przejście na standard LTS to przede wszystkim optymalizacja budżetu IT, ponieważ pozwala zaplanować rozwój infrastruktury w sposób rzetelny i pozbawiony kosztownych przestojów. Wykorzystanie stabilnych frameworków w codziennej pracy firmy informatycznej przekłada się na wyższą jakość dostarczanych rozwiązań oraz ich pełną skalowalność w rozproszonych środowiskach. Stabilność, którą oferujemy, eliminuje chaos techniczny i pozwala kadrze zarządzającej skupić się na celach biznesowych, mając pewność, że oprogramowanie wspiera ich działania w sposób ciągły i bezpieczny.

Wybór LTS to nie kwestia techniczna, ale decyzja biznesowa – kupujesz 3 lata spokoju i przewidywalnych kosztów wsparcia.

Parametryzacja zapytań w EF Core – automatyczna ochrona przed SQL Injection

Entity Framework Core automatycznie zabezpiecza aplikacje przed atakami SQL Injection poprzez wbudowane mechanizmy parametryzacji. Dzięki temu deweloperzy nie muszą pamiętać o ręcznej walidacji danych wejściowych – technologia eliminuje ludzki błąd na poziomie architektury.

| Zagrożenie / Funkcja | Problem bez zabezpieczenia | Jak działa w EF Core | Korzyść dla biznesu |

|---|---|---|---|

| SQL Injection | Złośliwy kod SQL wstrzykiwany przez formularz może wykraść lub usunąć całą bazę danych | LINQ automatycznie konwertuje zapytania na sparametryzowane SQL – dane użytkownika traktowane jako wartości, nie kod | Eliminacja ryzyka wycieku danych osobowych i przestojów systemu |

| Raw SQL (FromSqlRaw) | Konkatenacja stringów w surowym SQL otwiera furtkę dla ataków | Metody FromSqlInterpolated i FromSql automatycznie parametryzują wartości interpolowane | Bezpieczne wykonywanie niestandardowych zapytań bez kompromisów w wydajności |

| Przenoszenie między bazami | Przepisywanie zapytań przy zmianie z SQL Server na PostgreSQL | Jedna baza kodu LINQ działa z wieloma silnikami baz danych poprzez providery | Oszczędność czasu przy skalowaniu lub zmianie dostawcy infrastruktury |

| Błąd dewelopera | Zapomnienie o walidacji w jednym miejscu = potencjalna luka bezpieczeństwa | Domyślna ochrona w całej aplikacji – bezpieczeństwo jako standard, nie wyjątek | Redukcja kosztów audytów bezpieczeństwa i czasu code review |

Przykład ataku SQL Injection na niezabezpieczony system

W tradycyjnym podejściu z konkatenacją stringów, formularz logowania może zostać zhakowany poprzez wpisanie w pole użytkownika: ’ OR '1’=’1. Takie zapytanie omija weryfikację hasła i zwraca wszystkie rekordy z tabeli użytkowników, dając dostęp do panelu administratora.

Kod z EF Core kontra surowy SQL

- Niezabezpieczony SQL:

string query = "SELECT * FROM Users WHERE UserName = '" + userInput + "'"; db.Execute(query);– wartość userInput może zawierać złośliwy fragment SQL modyfikujący działanie zapytania - Bezpieczny LINQ w EF Core:

var user = context.Users.Where(u => u.UserName == userInput).FirstOrDefault();– parametr userInput jest automatycznie przekazywany jako odrębny parametr SQL, niemożliwy do interpretacji jako kod - Bezpieczny raw SQL w EF Core:

context.Users.FromSqlInterpolated($"SELECT * FROM Users WHERE UserName = {userInput}");– interpolacja stringów konwertowana na sparametryzowane zapytanie bez ryzyka injection

Migracje między bazami danych bez przepisywania kodu

EF Core wspiera wielu dostawców baz danych poprzez system providerów. Zmiana z SQL Server na PostgreSQL wymaga jedynie zamiany metody UseSqlServer na UseNpgsql w konfiguracji kontekstu, bez modyfikacji logiki zapytań LINQ. Migracje można generować osobno dla każdej bazy, zachowując wspólny kod domenowy.

Zastosowanie w firmie

Dla zespołów developerskich

- Onboarding juniorów bez ryzyka – nowi programiści piszą bezpieczny kod od pierwszego dnia, nawet bez wiedzy o atakach SQL Injection

- Szybsze code review – brak konieczności manualnej weryfikacji każdego zapytania SQL pod kątem parametryzacji

- Unifikacja standardów – cały zespół korzysta z tej samej metody budowania zapytań, eliminując niespójności w kodzie

Dla działów bezpieczeństwa IT

- Automatyczny compliance z OWASP Top 10 – SQL Injection znajdująca się na 3. miejscu listy zagrożeń jest domyślnie zablokowana

- Redukcja powierzchni ataku – mniej linii kodu do audytu, mniej potencjalnych luk bezpieczeństwa

- Audyt bezpieczeństwa zapytań bazodanowych – skontaktuj się w celu weryfikacji istniejącego kodu i wdrożenia najlepszych praktyk

Dla architektów systemów

- Łatwiejsza migracja cloudowa – zmiana na zarządzane usługi bazodanowe (Azure SQL, AWS RDS PostgreSQL) bez refaktoryzacji logiki

- Multi-tenancy z różnymi bazami – możliwość obsługi klientów na SQL Server i PostgreSQL z tej samej aplikacji

- Długoterminowa elastyczność – uniezależnienie od konkretnej technologii bazy danych przy rozwoju produktu

Zero-footprint – bezpieczeństwo przez eliminację, nie dodawanie warstw

Podejście zero-footprint w nowoczesnych systemach przemysłowych eliminuje konieczność instalacji podatnych na ataki wtyczek, co radykalnie zmniejsza powierzchnię ataku i podnosi poziom ochrony danych.

Historyczne technologie, takie jak Java, Flash czy Silverlight, stały się porzuconymi rozwiązaniami i głównymi wektorami ataków hakerskich, przez co w latach 2020-2021 wsparcie dla nich wycofało niemal 100% nowoczesnych przeglądarek. Rezygnacja z zewnętrznych komponentów rozwiązuje istotne problemy z blokowaniem ruchu przez firewalle korporacyjne oraz eliminuje luki bezpieczeństwa wynikające z braku aktualizacji na stanowiskach roboczych. Dzięki wykorzystaniu standardu HTML 5 nasze rozwiązania działają natywnie w przeglądarkach Chrome, Edge, Firefox oraz Safari, co zapewnia pełną zgodność bez względu na system operacyjny użytkownika.

Z perspektywy biznesowej filozofia zero-footprint oznacza brak ukrytych kosztów związanych z utrzymaniem i aktualizacją oprogramowania klienckiego na setkach terminali w zakładzie. Systemy takie jak Studio TCS.net pozwalają na natychmiastowe wdrożenie, ponieważ wymagają jedynie stabilnego połączenia sieciowego i standardowej przeglądarki internetowej. Takie podejście nie tylko upraszcza zarządzanie infrastrukturą IT, ale także gwarantuje, że personel skupia się na realizacji procesów, a nie na rozwiązywaniu problemów z kompatybilnością przestarzałych technologii.

Im mniej warstw technologicznych, tym mniej miejsc, gdzie coś może pójść nie tak – zero-footprint to filozofia bezpieczeństwa przez prostotę.

Architektura modularna (SOA) – elastyczność bez ryzyka całkowitej przebudowy

Wiele firm obawia się, że inwestycja w system IT oznacza przywiązanie do jednego dostawcy i brak możliwości rozbudowy bez kosztownej przebudowy od podstaw. Architektura zorientowana na usługi (SOA) pozwala na stopniową ewolucję systemu biznesowego – możesz dodawać nowe funkcjonalności jako niezależne moduły, bez ryzyka destabilizacji całej infrastruktury.

| Cecha architektury modularnej | Korzyść dla biznesu | Przykład zastosowania |

|---|---|---|

| Niezależne moduły komunikujące się przez API | Wymiana jednego elementu nie wymaga przebudowy całego systemu | Aktualizacja modułu raportowania bez przerw w działaniu CRM |

| Integracja przez standardowe protokoły | Unikasz vendor lock-in – łatwiejsza zmiana dostawcy pojedynczego modułu | Wymiana systemu księgowego na nowszy bez wpływu na magazyn |

| Stopniowa rozbudowa funkcjonalności | Inwestujesz tylko w potrzebne dziś elementy, reszta później | Start z CRM i fakturowaniem, integracja z SAP dodana po roku |

| Izolacja awarii w jednym module | Problem w module A nie blokuje pracy modułów B i C | Awaria modułu analitycznego nie zatrzymuje sprzedaży |

| Możliwość testowania zmian na małą skalę | Nowe funkcje wdrażasz bezpiecznie, bez ryzyka dla całej firmy | Pilot nowego modułu obsługi klienta w jednym dziale przed wdrożeniem globalnym |

Rozbudowa systemu w rosnącej firmie

- Dodanie integracji z systemem ERP wymaga tylko stworzenia nowego modułu komunikującego się z istniejącą infrastrukturą

- Możliwość wyboru najlepszego dostawcy dla każdego obszaru – finansów, HR, logistyki – bez ograniczeń technicznych

- Stopniowe przenoszenie funkcjonalności z systemu legacy do nowoczesnych modułów, zachowując ciągłość biznesową

Unikanie ryzyka monolitycznych systemów

- W architekturze monolitycznej każda zmiana wymaga testowania i wdrożenia całego systemu – koszt i czas rosną wykładniczo

- Brak elastyczności prowadzi do sytuacji, gdzie przedsiębiorstwo jest zakładnikiem jednego dostawcy i jego roadmapy produktowej

- Monolit ogranicza innowacyjność – firma nie może szybko reagować na zmiany rynkowe przez długie cykle wdrożeniowe

Bezpieczeństwo inwestycji w przyszłość

- Nie musisz przewidywać wszystkich potrzeb biznesowych na 10 lat – architektura rośnie organicznie wraz z firmą

- Możliwość adoptowania nowych technologii bez przepisywania całego systemu od zera

- Audyt obecnej architektury identyfikuje punkty, gdzie modularyzacja przyniesie największy zwrot z inwestycji

Jeden interfejs (RWD) dla wszystkich urządzeń – niższe koszty szkoleń i utrzymania

Zastosowanie technologii Responsive Web Design (RWD) w systemach przemysłowych pozwala na utrzymanie jednego kodu źródłowego dla różnych urządzeń, co fundamentalnie obniża koszty rozwoju oprogramowania oraz skraca czas wdrożenia pracowników.

W nowoczesnym zakładzie ten sam interfejs może być obsługiwany przez operatora na hali za pomocą tabletu, kierownika przy komputerze stacjonarnym oraz na kioskach dotykowych przy bramkach kontrolnych. Takie podejście eliminuje konieczność utrzymywania osobnych wersji aplikacji dla różnych platform, co drastycznie redukuje wydatki na infrastrukturę IT oraz zapobiega powstawaniu rozbieżności w danych. Dzięki temu, że system automatycznie dostosowuje układ strony do rozdzielczości monitorów przemysłowych, użytkownicy nie muszą uczyć się obsługi kilku różnych programów, co bezpośrednio przekłada się na wzrost produktywności i mniejszą liczbę błędów.

Przejście na model responsywny to istotna korzyść biznesowa, wynikająca z zasady „jeden zespół, jeden kod, jedno szkolenie”, co pozwala uniknąć kosztownej i czasochłonnej pracy nad wieloma interfejsami. Wykorzystanie natywnych rozwiązań webowych sprawia, że systemy są gotowe do pracy na terminalach mobilnych i komputerach bez konieczności instalacji dodatkowych komponentów. W rezultacie firma zyskuje stabilne środowisko pracy, które jest łatwe w konfiguracji i skalowaniu, zapewniając pełną kontrolę nad zasobami przedsiębiorstwa przy optymalnym wykorzystaniu budżetu.

Jeden zespół, jeden kod, jedno szkolenie – responsywność to nie tylko trend, ale realna oszczędność budżetu IT.

Windows Authentication – uproszczenie zarządzania użytkownikami i audyt w jednym

Integracja oprogramowania z usługą Windows Authentication pozwala na całkowitą eliminację osobnych baz haseł, co znacząco obniża obciążenie działów IT i ujednolica politykę bezpieczeństwa w całej organizacji.

Wykorzystanie mechanizmu Single Sign-On sprawia, że pracownik logujący się raz do systemu Windows zyskuje automatyczny dostęp do aplikacji biznesowych bez konieczności ponownego wpisywania danych uwierzytelniających. Centralne zarządzanie uprawnieniami za pośrednictwem usługi Active Directory umożliwia administratorom błyskawiczne dodawanie lub usuwanie użytkowników oraz precyzyjne definiowanie ich ról w strukturze logicznej sieci. Taka organizacja pracy nie tylko usprawnia audyt dostępu, który odbywa się w jednym, scentralizowanym środowisku, ale również drastycznie redukuje liczbę zgłoszeń technicznych dotyczących resetowania haseł.

Systemy wspierające to rozwiązanie, jak zaawansowany moduł Administrator, pozwalają na pełną personalizację ustawień systemu i kontrolę dostępu zgodnie z obowiązującymi politykami korporacyjnymi. Zapewnienie zgodności z wymogami bezpieczeństwa, takimi jak rotacja haseł czy wymuszanie uwierzytelniania dwuskładnikowego przez domenę, chroni infrastrukturę przed nieautoryzowanym dostępem. Prawidłowe wdrożenie tych mechanizmów już na etapie konfiguracji serwera IIS stanowi istotny fundament dla stabilnego i bezpiecznego środowiska pracy, które wspiera efektywne zarządzanie majątkiem firmy.

Jeden użytkownik, jedno hasło, jeden system audytu – integracja z Active Directory to nie fanaberia, ale realny spadek kosztów administracji.

FAQ

Dlaczego .NET 8 LTS zamiast nowszych wersji?

.NET 8 jako wersja Long-Term Support jest wspierana przez Microsoft przez trzy lata (do listopada 2026 r.), co gwarantuje regularne poprawki bezpieczeństwa i stabilność dla aplikacji krytycznych. W przeciwieństwie do wersji standardowych, LTS eliminuje ryzyko wymuszonych migracji co rok i zapewnia przewidywalny cykl życia oprogramowania. Dla systemów przemysłowych oznacza to brak przestojów związanych z aktualizacjami oraz niższe koszty utrzymania, ponieważ zespoły mogą skupić się na rozwoju funkcjonalności zamiast ciągłych modernizacji technicznych.

Jak Entity Framework chroni przed SQL Injection?

Entity Framework Core automatycznie parametryzuje wszystkie zapytania do bazy danych, co uniemożliwia interpretowanie danych użytkownika jako kodu SQL. Mechanizm LINQ to Entities traktuje zmienne jako wartości parametrów, a nie fragment zapytania – nawet jeśli zawierają one złośliwe znaki specjalne. Dodatkowo EF Core wspiera komponowanie zapytań LINQ na bazie SQL, co pozwala na bezpieczne łączenie surowych zapytań z filtrowaniem po stronie aplikacji. Dzięki tej architekturze ORM minimalizuje powierzchnię ataku i zmniejsza potrzebę ręcznego zarządzania bezpieczeństwem zapytań.

Czy Vue.js 3 sprawdzi się w systemach przemysłowych?

Vue.js 3 z architekturą Single Page Application jest idealnym rozwiązaniem dla systemów przemysłowych wymagających natychmiastowego podglądu danych produkcyjnych. Nowy system reaktywności oparty na Proxy API oraz zoptymalizowany kompilator znacząco skracają czas renderowania interfejsu, co przekłada się na szybsze reakcje przy częstych aktualizacjach danych z czujników czy linii produkcyjnych. SPA redukuje obciążenie serwera poprzez asynchroniczne pobieranie danych bez przeładowywania całej strony, co jest kluczowe przy wolniejszych połączeniach sieciowych lub ograniczonym transferze danych w środowiskach produkcyjnych. Dodatkowym atutem jest mniejszy rozmiar pakietu w Vue 3, który przyspiesza pierwsze załadowanie aplikacji na stanowiskach operatorskich.

Jakie korzyści daje eliminacja wtyczek przeglądarki?

Usunięcie zależności od Javy, Silverlighta czy Adobe Flash zwiększa bezpieczeństwo poprzez eliminację dodatkowych wektorów ataku – przestarzałe wtyczki są często wykorzystywane w cyberprzestępczości ze względu na brak aktualizacji producenta. Architektura Zero-Footprint oparta na standardach HTML5 zapewnia natywną kompatybilność z nowoczesnymi przeglądarkami bez konieczności instalowania dodatkowego oprogramowania, co obniża koszty wsparcia IT i eliminuje problemy z blokowaniem wtyczek przez polityki bezpieczeństwa przedsiębiorstwa. W środowisku przemysłowym oznacza to możliwość uruchamiania aplikacji na urządzeniach mobilnych, kioskach czy panelach operatorskich bez dodatkowej konfiguracji.

Co to Windows Authentication przez IIS?

Windows Authentication w IIS umożliwia natywną integrację z Active Directory, co eliminuje potrzebę tworzenia osobnej bazy użytkowników i haseł w aplikacji. Użytkownicy logują się automatycznie przy pomocy swoich kont domenowych, co upraszcza onboarding pracowników i centralizuje zarządzanie uprawnieniami w jednym systemie IT. Dla działów audytu i bezpieczeństwa oznacza to pełną spójność logów dostępu z polityką Active Directory oraz możliwość natychmiastowego cofnięcia uprawnień po zwolnieniu pracownika. Dodatkowo eliminuje się ryzyko słabych haseł i problemy z ich resetowaniem, ponieważ wszystko zarządza polityka domenowa przedsiębiorstwa.

Dlaczego SOA ułatwia integrację z ERP i MES?

Architektura zorientowana na usługi (SOA) pozwala na modułową budowę systemu, gdzie każdy moduł komunikuje się przez zdefiniowane interfejsy API bez ingerencji w kod innych komponentów. Dzięki temu można dodać integrację z SAP, Microsoft Dynamics czy systemem MES bez przebudowy całej aplikacji – wystarczy stworzyć dedykowany moduł łączący RESTful API obu systemów. W praktyce oznacza to szybsze wdrożenia nowych funkcjonalności i niższe ryzyko wprowadzenia błędów do działających już modułów. Dodatkowo SOA ułatwia wymianę pojedynczych komponentów na nowsze technologie bez migracji całego systemu, co przedłuża żywotność inwestycji IT.